Voici la seconde partie sur les ACLs où nous allons voir comment configurer les ACLs étendues sur un routeur CISCO.

Pour ceux qui n’ont pas vu la première partie voici le lien 🙂 :

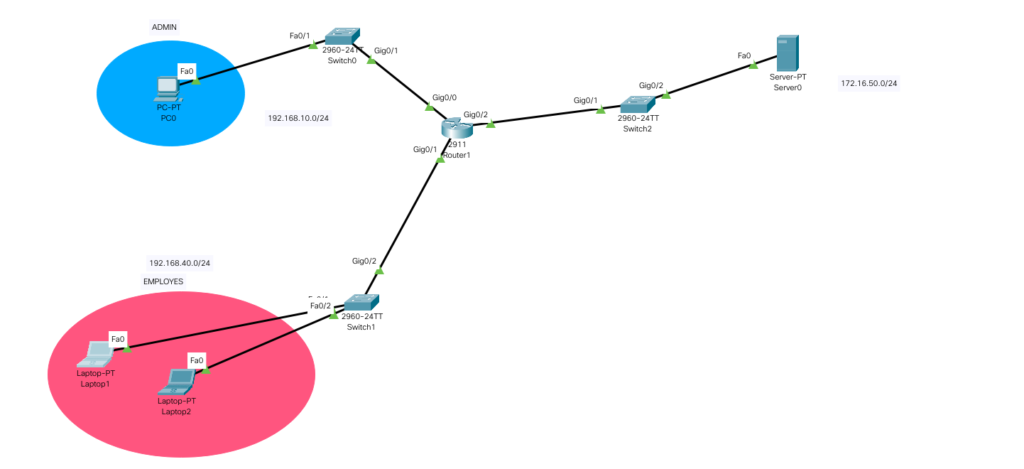

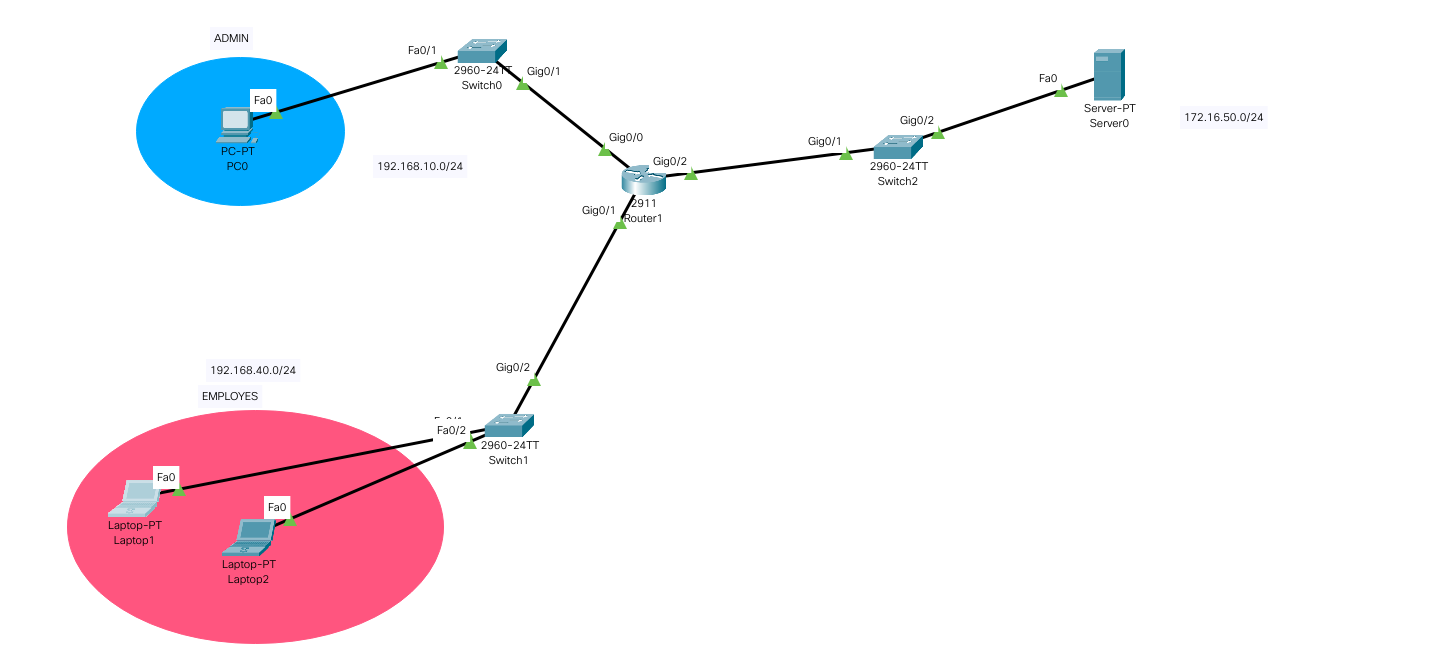

LE LAB : Nous allons avoir un réseau très simple pour ce lab. Un réseau admin(192.168.10.0/24), un réseau employés(192.168.40.0/24) et le réseau du serveur(172.16.50.0/24).

But du LAB : Il faut que seul le réseau admin puisse accèder en SSH au routeur. Il faut que le réseau admin puissent accèder à tous les services du serveur WEB (DNS et HTTP). Le réseau EMPLOYES ne pourra que pinguer et accèder au service HTTP du serveur WEB.

1 ère étape : Configuration de l’ACL étendue SSH_ROUTEUR

R1ACL2(config)#ip access-list extended SSH_ROUTEUR

R1ACL2(config-ext-nacl)#permit tcp 192.168.10.0 0.0.0.255 host 192.168.10.1 eq 22

J’aurorise le réseau admin (j’aurais pu aussi mettre que l’ip du PC admin) à accèder en SSH à mon routeur.

Etant donné que c’est une ACL étendu j’applique la règle au plus près de la source en « IN »(en entrée de l’interface):

R1ACL2(config)#interface gigabitEthernet 0/0

R1ACL2(config-if)#ip access-group SSH_ROUTEUR in Nous avons terminé pour la partie SSH on va s’occuper de la partie accès au serveur.

2 ème étape : Accès au serveur

Nous allons configurés 2 ACLsétendues car nous avons 2 interfaces.

Au niveau du réseau ADMIN (je vais réutiliser mon ACL SSH_ROUTEUR )

R1ACL2(config)#ip access-list extended SSH_ROUTEUR

R1ACL2(config-ext-nacl)#permit tcp 192.168.10.0 0.0.0.255 host 172.16.50.250 range www domainJ’autorise le réseau admin à interroger le port 53 et le port 80 de mon serveur.

Ensuite sur le réseau EMPLOYES :

R1ACL2(config)#ip access-list extended EMPLOYEStoSERVER

R1ACL2(config-ext-nacl)#permit tcp 192.168.40.0 0.0.0.255 host 172.16.50.250 eq 80J’autorise le réseau EMPLOYES a interrogé mon serveur uniquement sur le port 80 (HTTP)

J’applique la règle ensuite sur mon interface :

R1ACL2(config)#interface gigabitEthernet 0/1

R1ACL2(config-if)#ip access-group EMPLOYEStoSERVER inJ’affiche la conf de mes ACLs pour vérifier que tout est ok :

R1ACL2#sh ip access-lists

Extended IP access list SSH_ROUTEUR

10 permit tcp 192.168.10.0 0.0.0.255 host 192.168.10.1 eq 22

20 permit tcp 192.168.10.0 0.0.0.255 host 172.16.50.250 range domain www

Extended IP access list EMPLOYEStoSERVER

10 permit tcp 192.168.40.0 0.0.0.255 host 172.16.50.250 eq wwwJe fait aussi un show run pour voir si les règles sont bien appliqués sur les interfaces :

interface GigabitEthernet0/0

ip address 192.168.10.1 255.255.255.0

ip access-group ADMINtoSERVER in

duplex auto

speed auto

!

interface GigabitEthernet0/1

ip address 192.168.40.1 255.255.255.0

ip access-group EMPLOYEStoSERVER in

duplex auto

speed autoUne fois terminé je peux tester mes règles sur mes différents réseaux :

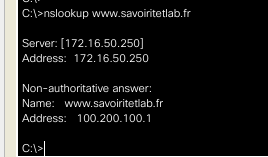

Depuis le réseau ADMIN le DNS est OK :

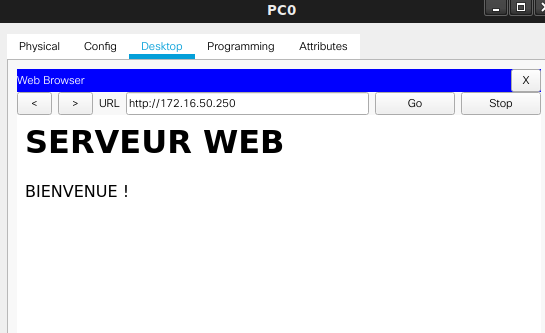

Et je parviens à accèder en HTTP à mon serveur :

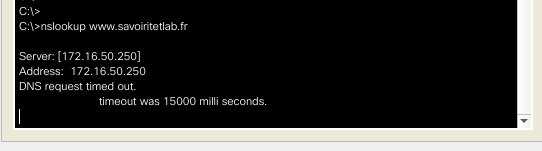

En revanche sur mon réseau EMPLOYES je ne parviens pas à interoogé mon serveur DNS car je ne l’ai pas autorisé :

L’accès WEB lui en revanche est OK car je l’ai explicitement autorisé.

Fin de ce tuto n’hésitez à laisser un commentaire et me dire ce que vous en pensez à bientôt 😀 .

Bonjour Monsieur je vous remercie pour le travail que faite à notre égard. Ma doléance est que j’ai pas la première partie et j’aimerai que vous me l’envoyer. Merci d’avance

Bonjour,

Vous trouverez le 1 er article ici 🙂 :

https://savoiritetlab.com/index.php/category/reseau/les-acls-sur-cisco-access-list-partie-1-acls-standard/